Wdrożenie zgodności z cyberustawą

Ustawa z dnia 5 lipca 2018 r. o krajowym systemie cyberbezpieczeństwa dotyczy zarówno firm jak i instytucji.

W ustawie mowa jest o:

- operatorach usług kluczowych (OUK), w tym m.in. największe banki, firmy z sektora energetycznego, przewoźnicy lotniczy i kolejowi, armatorzy, szpitale;

- dostawcach usług cyfrowych (DUC), w tym m.in. firmy posiadające internetowe platformy handlowe;

- podmiotach publicznych.

Celem ustawy jest wdrożenie do polskiego porządku prawnego dyrektywy Parlamentu Europejskiego i Rady (UE) 2016/1148 w sprawie środków na rzecz wysokiego wspólnego poziomu bezpieczeństwa sieci i systemów informatycznych na terytorium Unii.

Ustawa zobowiązuje firmy oraz podmioty publiczne do uruchomienia pojedynczego punktu kontaktowego do spraw cyberbezpieczeństwa oraz powołanie osób i zespołów zajmujących się reagowaniem na incydenty komputerowe.

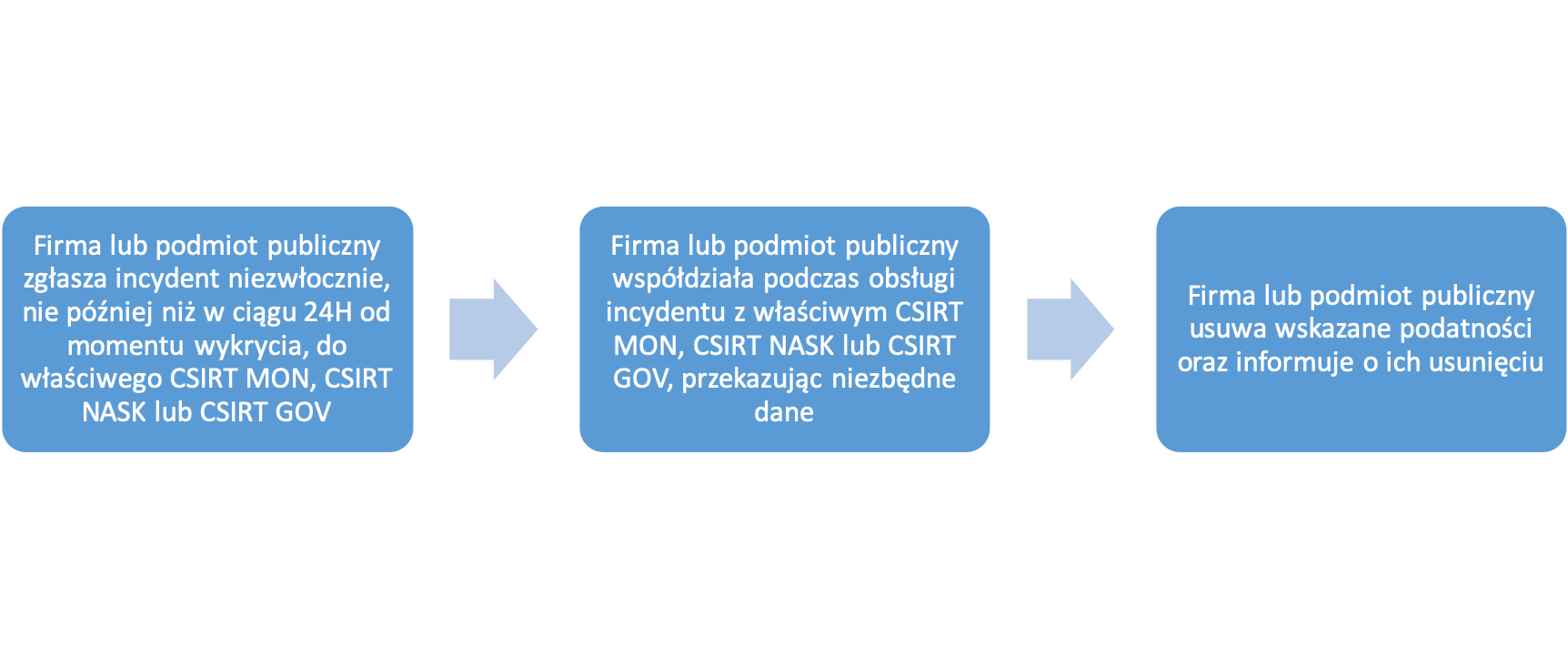

Najważniejszym obowiązkiem jest obsługa incydentu, na którego zgłoszenie firma oraz podmiot publiczny mają tylko 24 godziny od momentu wykrycia.

Najważniejsze aspekty wdrożenia obejmują:

1. Organizację ról, odpowiedzialności i uprawnień w zakresie bezpieczeństwa systemów informatycznych.

2. Opracowanie zapisów umów w zakresie bezpieczeństwa systemów informatycznych.

3. Opracowanie zarządzania incydentami, w tym procesu obsługi incydentów:

- identyfikacji incydentów,

- sposobu monitorowania zdarzeń związanych z bezpieczeństwem systemów,

- sposobu raportowania,

- zgłaszania incydentów do CSIRT w czasie 24 godzin od momentu wykrycia incydentu.

4. Opracowanie procesu szacowania ryzyka:

- regulacje wewnętrzne opisujące sposób zarządzania ryzykiem,

- dokumentacja z przeprowadzania okresowej analizy ryzyka utraty integralności, poufności lub dostępności informacji, w tym rejestr ryzyk, zawierający informacje o zidentyfikowanych ryzykach, ich poziomie, plan postępowania z ryzykiem, zgodnie z normą ISO/IEC 27005.

5. Opracowanie procesu kontroli dostępu:

- regulacje wewnętrzne opisujące zarządzania uprawnieniami użytkowników do pracy w systemach teleinformatycznych,

- zasady kontroli dostępu do zasobów teleinformatycznych.

6. Opracowanie zasad ciągłości działania:

- regulacje wewnętrzne, w których określono zasady tworzenia, przechowywania oraz testowania kopii zapasowych danych i systemów;

- plany ciągłości działania.

7. Opracowanie zasad nadzoru nad zmianą:

- regulacje wewnętrzne opisujące wymagania w zakresie wdrażania systemów;

- regulacje wewnętrzne opisujące sposób przeprowadzania zmian w systemach teleinformatycznych.

8. Opracowanie zasad nadzoru nad dokumentacją:

- zasady zapewnienia dostępu tylko dla osób upoważnionych;

- regulacje wewnętrzne opisujące zasady zarządzania dokumentacją KSC;

- zasady zapewnienia poufności, integralności oraz dostępności dokumentacji.