Podsumowanie

W ostatnim czasie obraz cyberzagrożeń nie uległ zasadniczej zmianie, lecz wykorzystanie pewnych metod zyskało na znaczeniu. Stąd ważna jest budowa świadomości wśród użytkowników, aby umożliwić im odpowiednio wczesne rozpoznanie niebezpieczeństw. Szczególne znaczenie ma to w kontekście ataków takich jak phishing, który stale ewoluuje i wymaga monitorowania zmian w wykorzystywanych technikach.

Niniejsze wydanie Biuletynu Threat Intelligence zawiera również informacje o najważniejszych zagrożeniach dla urządzeń i systemów, wraz z zaleceniami aktualizacji.

Przegląd zagrożeń

Użytkownicy powinni zwracać szczególną uwagę na otrzymywane wiadomości, a przede podejrzane strony i wyświetlane na nich komunikaty. Phishing pozostaje jednym z najpoważniejszych zagrożeń. W drugiej połowie 2024 roku, z jego wykorzystaniem, odnotowano wzrost kradzieży uwierzytelnień wynoszący 708%. Użycie socjotechnik, czyli manipulacji do wykonania czynności na rzecz atakującego, wzrosło o 141% [1]. Analiza zagrożeń w styczniu 2025 roku każe sądzić, że problem ten pogłębia się.

Wśród pozostałych zagrożeń należy wyróżnić podejście do oprogramowania. Używanie niebezpiecznych rozszerzeń wciąż pozostaje dużym problemem. Podobnie aktualizacje oprogramowania — ostatnie przykłady pokazują, że tylko szybkie ich instalowanie może zapewnić właściwy poziom bezpieczeństwa.

Phishing — „wklej i uruchom”

Technika „wklej i uruchom” (paste and run) polega na zmuszeniu użytkowników do skopiowania, wklejenia i wykonania złośliwej komendy (PowerShell), która inicjuje dalszy atak. Zarazem jest tak często wykorzystywana w phishingu, że gdyby uznać ją za zagrożenie (a nie metodę ataku), to znalazłaby się na pierwszym miejscu listy 10 najpoważniejszych zagrożeń, prowadzonej przez Red Cannary [2].

Wklejając kod PowerShell, użytkownik nie widzi jego treści — jest ona zakodowana z użyciem Base64, co daje ciąg pozornie losowych znaków. Wykonanie takiego polecenia najczęściej prowadzi do pobrania i uruchomienia złośliwe oprogramowanie, np. LummaC2, StealC, CryptBot, a w efekcie skutkować kradzieżą danych.

Phishing typu „wklej i uruchom” wykorzystują różni adwersarze, stąd sam sposób nakłonienia użytkownika do wykonania tych czynności może być różny. Odnotowano przypadki np. rzekomego uszkodzenia dokumentów (załączników) lub zaproszeń do spotkań online. W emailu lub podczas próby uruchomienia załącznika, wyświetlana jest instrukcja naprawy tego „problemu”. W rzeczywistości nic nie jest uszkodzone, a instrukcja nakłania do wykonania złośliwego kodu [3].

Pułapka na „nie jestem robotem”

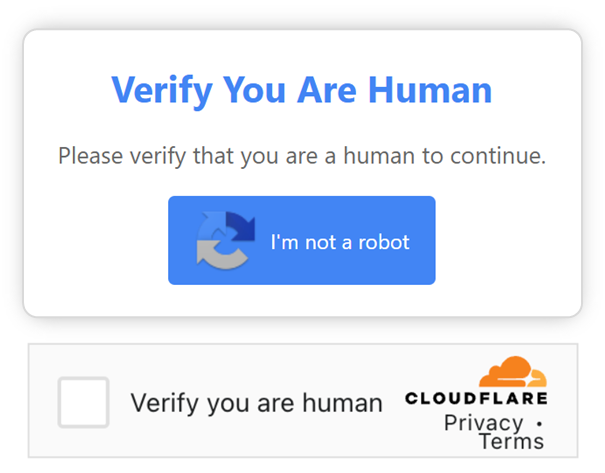

Najpopularniejszą metodą jest wykorzystanie metody na fałszywy mechanizm captcha, znany szerzej jako „nie jestem robotem” [4, 5, 6].

- Użytkownik widzi powiadomienie, aby zweryfikować się jako człowiek, które jest łudząco podobne do prawdziwych.

- Użytkownik klika przycisk „nie jestem robotem”. W tym momencie spodziewa się automatycznej weryfikacji lub prostego zadania (np. wskaż zdjęcia zawierające samochód osobowy). Tak naprawdę skrypt kopiuje do schowka złośliwe polecenie (kod).

- W miejscu zadania pojawia się komunikat: naciśnij przycisk Windows + R, naciśnij CTRL + V, naciśnij ENTER.

Rys. 1 — Fałszywe mechanizmy captcha, Google (u góry) i Cloudflare (u dołu).

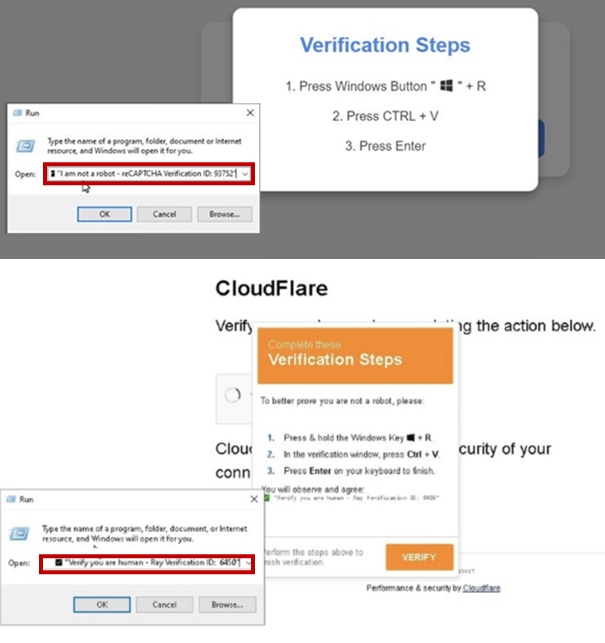

Jeżeli użytkownik zastosuje się do polecenia, to kombinacją Windows + R otworzy polecenie „uruchom”, a CTRL + V wklei wcześniej skopiowane polecenie. To zwykle wygląda jak nielogiczny ciąg znaków, co utrudnia rozpoznanie zagrożenia. Wciśnięcie ENTER powoduje wykonanie kodu.

Rys. 2 — Fałszywe komunikaty weryfikacyjne oraz okna polecenia „uruchom” z wklejonym złośliwym poleceniem.

1. Zachować uwagę, szczególnie przy typowych działaniach — przede wszystkim czytając pojawiające się komunikaty.

2. Informować dział IT lub wskazane przez organizację osoby o każdym przypadku podejrzanego zachowania, np. załącznika lub mechanizmu captcha proszącego o wykonanie nietypowej czynności.

Przy tego rodzaju atakach najczęściej dochodzi do instalacji złośliwego oprogramowania, którego zadaniem jest wykradanie informacji. Szczególnie narażone są dane uwierzytelniające (loginy, hasła, tokeny), ponieważ stanowią cel w aż 25% przypadków — gdzie rok temu było to tylko 8% [7].

Phishing wymierzony w cel

Techniki „wklej i uruchom” nie należy traktować w kategorii zagrożeń, na które możemy przypadkowo natknąć się w czasie przeglądania sieci. Oczywiście, zastawienie pułapki i liczenie na to, że ktoś w nią wpadnie, jest realnym problemem. Lecz tego rodzaju phishing może być celowo podkładany pracownikom konkretnych firm i instytucji, w ramach większych, celowanych kampanii cyberataków (tzw. spear phishing). Opisana technika wykorzystywana jest m.in. przez grupę APT28 (znaną też jako Fancy Bear lub UAC-0001), której działalność przypisuje się rosyjskiej Jednostce 26165 z 85. Głównego Centrum Służb Specjalnych, działającego w ramach GRU (Głównego Zarządu Wywiadowczego) [8, 9, 10]. „Wklej i uruchom” stanowiło ważną część łańcucha ataków na instytucje w Ukrainie, prowadząc do infekcji złośliwym oprogramowaniem. To z kolei wykorzystywało krytyczne podatności w oprogramowaniu, w tym tzw. luki zero-day [11].

Porady dotyczące oprogramowania

Pułapki zastawiane na użytkowników w kampaniach phishingowych są tylko techniką ataku, a nie sednem zagrożenia. To często leży w krytycznych podatnościach — czyli lukach w oprogramowaniu, pozwalających atakującemu na wykonanie niepożądanych działań. O tym, że aktualizacji nie należy odkładać w czasie mówi się stale, lecz zwlekanie wciąż jest częstą praktyką. Głównymi argumentami są obawy o niestabilność nowszych wersji, czy niekorzystne zmiany w interfejsie, które wpływają na komfort pracy. W zamian liczymy na to, że antywirus zapewni wystarczającą ochronę.

Przykłady podane w dalszej części pokażą, że nie zawsze obrona przed zagrożeniami zapewni nam bezpieczeństwo. To właśnie terminowe aktualizacje pozwolą wyeliminować podatności wykorzystywane przez złośliwe oprogramowanie, a zatem usunąć sedno niebezpieczeństwa.

Niewykrywalny malware

W styczniu badacze z Check Point Research poinformowali o nowym wariancie Banshee Stealer — złośliwego oprogramowania, które wykrada dane z systemów macOS. W przeciwieństwie do poprzednich wersji, nowa wykorzystuje mechanizmy pozwalające uniknąć wykrycia przez oprogramowanie antywirusowe [12].

XProtect to wbudowana technologia antywirusowa w systemie macOS, która służy do wykrywania i blokowania złośliwego oprogramowania. System automatycznie skanuje pliki pobierane z Internetu oraz aplikacje uruchamiane po raz pierwszy, aby upewnić się, że nie zawierają one znanych wirusów. Działa to w oparciu systemu sygnatur (można go rozumieć jako cyfrowy odcisk palca), które są przechowywane w formie zaszyfrowanej.

Banshee Stealer wykorzystuje jednak ten sam algorytm szyfrujący, co XProtect. W efekcie jest w stanie ukrywać się przed antywirusem, wykorzystując jego własne mechanizmy. Skutkuje to wykradnięciem z systemu poufnych informacji, haseł, portfeli kryptowalutowych, czy danych przeglądarki. Te ostatnie mogą być szczególnie niebezpieczne, jeśli atakujący przejmie tzw. tokeny — o czym szerzej pisaliśmy na blogu ACSEC.

Pierwsza linia obrony

Jak więc chronić system i swoje dane, skoro Banshee Stealer wykorzystuje systemy zabezpieczeń przeciwko nim samym? Najprostszą odpowiedzią jest: możliwie niezwłocznie instalować aktualizacje. Twórcy oprogramowania i systemów zwykle bardzo szybko łatają takie luki — w tym przypadku np. uaktualniając algorytmy szyfrujące. Mimo to ataki dochodzą do skutku właśnie dlatego, że wiele urządzeń wciąż jest podanych przez odkładanie aktualizacji lub całkowite ich blokowanie.

Powyżej opisane zagrożenia są realne i poważne. Tylko w ostatnim półroczu 2024 roku, zespół Unit 42 z Palo Alto Networks odnotował 101% wzrost ataków polegających na kradzieży danych z macOS [13]. Przykład Apple nie jest odosobniony. Microsoft przywitał 2025 rok aktualizacją, która wprowadzała aż 165 poprawek bezpieczeństwa. Były one odpowiedzią na m.in. 8 luk typu zero-day, w tym trzy aktywnie wykorzystywane przez przestępców [14]. W styczniu załatano także krytyczną podatność w najpopularniejszych przeglądarkach internetowych, w tym Google Chrome. Pozwalała ona na zdalne wykonanie złośliwego kodu po odwiedzeniu spreparowanej strony, bez dodatkowej interakcji. Zatem samo otwarcie linku (przez jego kliknięcie lub wywołane jakąś aplikacją, bez naszej zgody) już narażało na atak [15].

Wnioski

Przedstawionych techniki i zagrożenia pokazują, że bezpieczeństwo leży w naszych rękach. Przestępcy wiedzą, iż zabezpieczenia systemów i oprogramowania są stale doskonalone. Z kolei wykorzystanie istniejących podatności często wymaga kroku poprzedzającego, czyli wektora infekcji. Dlatego celem stają się użytkownicy — ich złe nawyki, zaniedbania oraz nierozwaga. Dlatego powinniśmy dbać o świadomość na temat zagrożeń i doskonalić poziom naszej cyberhigieny.

Opracowanie: Mateusz Rakowski

Threat Intelligence

Nr 1, luty 2025Niniejszy biuletyn jest przeglądem bieżących zagrożeń i technik stosowanych w cyberatakach, skierowanym do wszystkich użytkowników systemów IT. Zachęcamy do jego udostępniania, gdyż podnoszenie świadomości jest kluczowe dla zapewnienia bezpieczeństwa informacji.

Źródła:

[1] SlashNext. 2024. 2024 Phishing Intelligence Report. SlashNext [online]. Dostępny w: https://slashnext.com/2024-phishing-intelligence-report/[2] The Red Cannary Team. 2025. Intelligence Insights: January 2025. Red Cannary [online]. Dostępny w: https://redcanary.com/blog/threat-intelligence/intelligence-insights-january-2025/

[3] The Red Cannary Team. 2024. Intelligence Insights: October 2024. Red Cannary [online]. Dostępny w: https://redcanary.com/blog/threat-intelligence/intelligence-insights-october-2024/

[4] Caprano, A. 2024. Using CAPTCHA for Compromise: Hackers Flip the Script. Reliaquest [online]. Dostępny w: https://www.reliaquest.com/blog/using-captcha-for-compromise/

[5] Fróes, L. 2025. Lumma Stealer: Fake CAPTCHAs & New Techniques to Evade Detection. Netskope [online]. Dostępny w: https://www.netskope.com/blog/lumma-stealer-fake-captchas-new-techniques-to-evade-detection

[6] Agencies Ghacks, A. 2025. Cybersecurity Alert: Users Deceived By Fake Google CAPTCHA Pages. Ghacks [online]. Dostępny w: https://www.ghacks.net/2025/01/24/cybersecurity-alert-users-deceived-by-fake-google-captcha-pages/

[7] Picus Research Team. 2025. Red Report 2025. Picus Security [online]. Dostępny w: https://www.picussecurity.com/red-report

[8] Telychko, V. 2024. UAC-0001 aka APT28 Attack Detection: Leveraging PowerShell Command in Clipboard as Initial Entry Point. SOC Prime [online]. Dostępny w: https://socprime.com/blog/uac-0001-aka-apt28-attack-detection/

[9] NSA, CISA, FBI, NCSC. 2021. Russian GRU Conducting Global Brute Force Campaign to Compromise Enterprise and Cloud Environments. U/OO/158036-21, PP-21-0782 [online]. Dostępny w: https://media.defense.gov/2021/Jul/01/2002753896/-1/-1/1/CSA_GRU_GLOBAL_BRUTE_FORCE_CAMPAIGN_UOO158036-21.PDF

[10] NSA, FBI, 2020. Russian GRU 85th GTsSS Deploys Previously Undisclosed Drovorub Malware. U/OO/160679-20, PP-20-0714 [online]. Dostępny w: https://media.defense.gov/2020/Aug/13/2002476465/-1/-1/0/CSA_DROVORUB_RUSSIAN_GRU_MALWARE_AUG_2020.PDF

[11] CERT-UA. 2024. Кібератака UAC-0001 (APT28): PowerShell-команда в буфері обміну як „точка входу”. CERT-UA [online]. Dostępny w: https://cert.gov.ua/article/6281123

[12] Terefos, A. 2025. Banshee: The Stealer That “Stole Code” From MacOS XProtect. Check Point Research [online]. Dostępny w: https://research.checkpoint.com/2025/banshee-macos-stealer-that-stole-code-from-macos-xprotect/

[13] Fakterman, T. Erlich, C. Sharon, T. 2025. Stealers on the Rise: A Closer Look at a Growing macOS Threat. Unit 42 [online]. Dostępny w: https://unit42.paloaltonetworks.com/macos-stealers-growing/

[14] MRSC. 2025. January 2025 Security Updates. Microsoft [online]. Dostępny w: https://msrc.microsoft.com/update-guide/releaseNote/2025-Jan

[15] Yip, D. 2025. Chrome Releases. Google Blog [online]. Dostępny w: https://chromereleases.googleblog.com/2025/01/stable-channel-update-for-desktop.html